L’inchiesta sulle email Ema-Pfizer e come i giornalisti dovrebbero trattare materiali ottenuti da un furto informatico

14 min letturaBreve nota terminologica: Oggi, nell'immaginario comune, si tende ad associare l'hackeraggio alla violazione dei sistemi informatici per arrecare danno a qualcuno. In realtà, in questo caso sarebbe più opportuno parlare di cracker, "ossia coloro che agiscono allo scopo di violare sistemi informatici, per acquisire informazioni riservate o per puro vandalismo". Nel significato originale, "gli hacker non agiscono con l’intenzione di compiere reati informatici, né normalmente li compiono. Sono figure i cui caratteri fondamentali risiedono in primo luogo nella convinzione che la condivisione della conoscenza sia una bene essenziale e che la condivisione della propria esperienza, programmando codice liberamente modificabile e facilitando l’accesso alle relative informazioni, costituisca un vero e proprio obbligo morale".

Sabato scorso l’account Facebook del programma d’inchiesta di Rai Tre Report ha pubblicato un post in cui anticipava i contenuti della trasmissione che andrà in onda lunedì 25 gennaio e annunciava di essere venuto in possesso di alcune email dello scorso novembre dell’agenzia europea del farmaco (EMA), “ritrovate nel dark web”, dalle quali emergevano alcuni problemi sulla qualità del vaccino Pfizer & BioNTech attualmente in distribuzione in Italia.

“#emaleaks – Dalle mail dell'Ema ritrovate sul dark web si scopre che a novembre erano emersi problemi nella qualità del vaccino Pfizer: ‘Integrità dell'mRna inferiore rispetto alle dosi usate nei trials’. L’EMA rassicura: tutto risolto. Intanto Pfizer riduce le consegne europee del farmaco”, si legge nell’attacco del post su Facebook che mette in correlazione (non provata) i problemi rilevati nelle email e i ritardi nella distribuzione dei vaccini in Europa di queste settimane.

Gli EMAleaks (ndr, in inglese “leak” significa “perdita”, la “fuga di notizie”, in ambito informatico riferito alla diffusione di contenuti riservati o coperti da segreto, come nel caso delle informazioni rivelate da WikiLeaks, nome del sito Internet fondato dal programmatore australiano Julian Assange, o da Chelsea Manning o da Edward Snowden) in questione sono un insieme di email interne scambiate da EMA e Pfizer tra il 10 e il 25 novembre e documenti riservati provenienti dai server dell’agenzia del farmaco e finiti sul dark web, precisa Report.

Secondo quanto riportato nelle email e nei documenti consultati, l’EMA aveva scoperto che alcuni lotti della produzione industriale dei vaccini prodotti dalla Pfizer avevano una qualità inferiore rispetto a quelli utilizzati nei trial clinici e aveva chiesto all’azienda di risolvere urgentemente il problema.

Le criticità erano state poi superate (l’ultima comunicazione rinvenuta risale al 30 novembre, l’approvazione dell’EMA è arrivata il 21 dicembre, quasi un mese dopo), come riferito anche dall’agenzia europea del farmaco a Report, e il vaccino è stato autorizzato, ma questo – prosegue il post su Facebook facendo riferimento a quanto sostenuto da un articolo del Wall Street Journal pubblicato il 3 dicembre scorso – potrebbe aver portato a un rallentamento della produzione. “Proprio ieri (ndr, il 15 gennaio) – scrive Report – Pfizer ha annunciato una riduzione delle forniture di vaccini del 29% in diversi paesi europei a causa ‘dell'adeguamento delle strutture e dei processi in fabbrica che richiede nuovi test di qualità e approvazioni da parte delle autorità’” per ampliare la produzione a partire dal 15 febbraio. Ma l’azienda farmaceutica, contattata dalla redazione, ha escluso ogni collegamento tra i problemi sollevati a novembre e l’attuale riduzione di forniture.

Dai leak, conclude Report, “emergono anche le forti pressioni esercitate dalla Commissione e dagli Stati membri sull’EMA per arrivare nel più breve tempo possibile all’approvazione del vaccino”.

Il post del programma di Rai Tre è stato molto discusso su Facebook (oltre 4mila commenti) e criticato da alcuni utenti perché con le sue anticipazioni potrebbe generare allarmismo e lasciare involontariamente spazio a dubbi e insinuazioni sulla credibilità e l’affidabilità dei processi di approvazione dei vaccini da parte delle agenzie del farmaco, considerato anche che, come riportato dallo stesso Report, in una nota diffusa il 15 gennaio l’EMA ha detto che alcuni leak ritrovati sarebbero stati manipolati prima di essere diffusi nel “dark web”. Tuttavia, ha aggiunto Report, l’agenzia del farmaco ha confermato l’esistenza delle “questioni che emergono dai documenti” consultati.

Già il 9 dicembre, l’EMA aveva dichiarato di essere stata vittima di un attacco informatico e di aver avviato un’indagine completa in stretta collaborazione con le forze dell’ordine. A quella comunicazione hanno fatto seguito quattro aggiornamenti, fino al comunicato del 15 gennaio, in cui l’agenzia del farmaco ha affermato che l’indagine in corso ha rilevato che alcuni dei documenti trafugati sono finiti su Internet e parte delle email interne e riservate sono state manipolate prima della pubblicazione in Rete in un modo tale da minare la fiducia nei vaccini.

Senza fare alcun riferimento alle pressioni politiche riportate nei leak, l’EMA ha poi precisato che nei processi di autorizzazione dei vaccini sono stati rispettati gli standard di alta qualità e che c’è stato consenso in tutta l’UE nel basare ogni valutazione “sulla forza delle prove scientifiche sulla sicurezza, qualità ed efficacia”.

Gli EMAleaks sono stati recuperati e consultati da un gruppo di giornalisti investigativi europei del progetto “Behind the pledge”, tra cui c'è anche l’italiana Ludovica Jona.

Nuova inchiesta dei giornalisti di #BehindThePledge. Su #Report portiamo in esclusiva i documenti del #PfizerLeaks con @LiseBarneoud @pretpat @LucienHordijk e @hristio finanziata da #IJ4EU e @journalismfund. #EMALeaks #StayTuned https://t.co/D4OYSzXCQx

— ludovica jona (@ludojona) January 16, 2021

L’inchiesta di Report è, infatti, il frutto di una collaborazione con “Behind the pledge”, i cui contenuti sono stati pubblicati anche su altre testate giornalistiche europee, come Le Monde.

Notre enquête sur l’#EMAleaks, avec l’équipe #behindthepledge. Ce que disent les documents sur les vaccins anti-Covid-19 volés à l’Agence européenne des médicaments https://t.co/QiMoWz5ok9 via @lemondefr avec @ludojona @LucienHordijk @hristio @pretpat #IJ4EU @journalismfund

— Lise Barnéoud (@LiseBarneoud) January 16, 2021

Il pezzo di Le Monde dà più elementi rispetto a quanto scritto da Report anche sul suo sito web. Nell’articolo intitolato “Cosa dicono i documenti sui vaccini anti-COVID rubati all'Agenzia europea del farmaco”, il quotidiano francese concentra l’attenzione sulle pressioni che l’EMA ha dovuto affrontare per approvare nel più breve tempo possibile il vaccino prodotto da Pfizer & BioNTech e spiega immediatamente che parte dei leak trovati dal gruppo di “Behind the pledge” potrebbero essere stati “manipolati” da hacker prima di essere diffusi online.

Tra i documenti ci sono 19 email, alcune delle quali sono “debitamente datate, con i destinatari ben visibili” e questo fa pensare che possa trattarsi di materiale non manipolato. In particolare, vengono citate cinque email (datate 12, 19, 23, 26 e 30 novembre), dalle quali emergono le pressioni alle quali i funzionari dell’EMA si sentivano sottoposti a causa dell’incremento dei contagi e dal senso della necessità di un vaccino in tempi brevi richiesto dalla Commissione Europea, dai capi di Stato e dai presidenti dei governi nazionali europei, dai media e dai cittadini in generale.

In un’email del 19 novembre, un funzionario dell’agenzia europea del farmaco descrive un clima piuttosto teso durante una teleconferenza con la Commissione Europea e si dice sorpreso nel sentire la presidente della Commissione, Ursula von der Leyen, affermare che il vaccino Pfizer sarebbe stato approvato entro la fine dell’anno, quando invece c’erano dei problemi da risolvere.

E a quei problemi, scrive Le Monde, si riferiscono le email successive del 23, 26 e 30 novembre. In particolare erano tre le obiezioni mosse: alcuni siti di produzione non erano stati ancora ispezionati; mancavano i dati sui lotti di vaccini commerciali; c’erano differenze qualitative tra i lotti commerciali e quelli utilizzati negli studi clinici. È su quest'ultimo punto che i valutatori sembravano più preoccupati. È questo il punto toccato nel post di Report.

Leggi anche >> COVID-19, vaccini in tempi record: ecco come è stato possibile

Tuttavia, come ricostruisce Facta, che ha consultato i leak EMA, dalle email "risulta che i componenti dell’agenzia europea del farmaco (...) si sono sempre comportati in modo professionale. La sicurezza e la qualità dei vaccini è sempre stata messa davanti a tutte le altre considerazioni, anche a rischio di finire al centro di grossi problemi con il pubblico e la politica". Come dimostra, ad esempio, l’email del 19 novembre in cui – scrive David Puente su Open – un funzionario EMA dice di sentirsi “nel bel mezzo della tempesta” e di non essere disposto a fare un passo falso. E propone alcune strategie comunicative da adottare per far capire che ogni decisione presa dall’agenzia del farmaco nel metodo e nel merito si sarebbe basata sul principio di “responsabilità”.

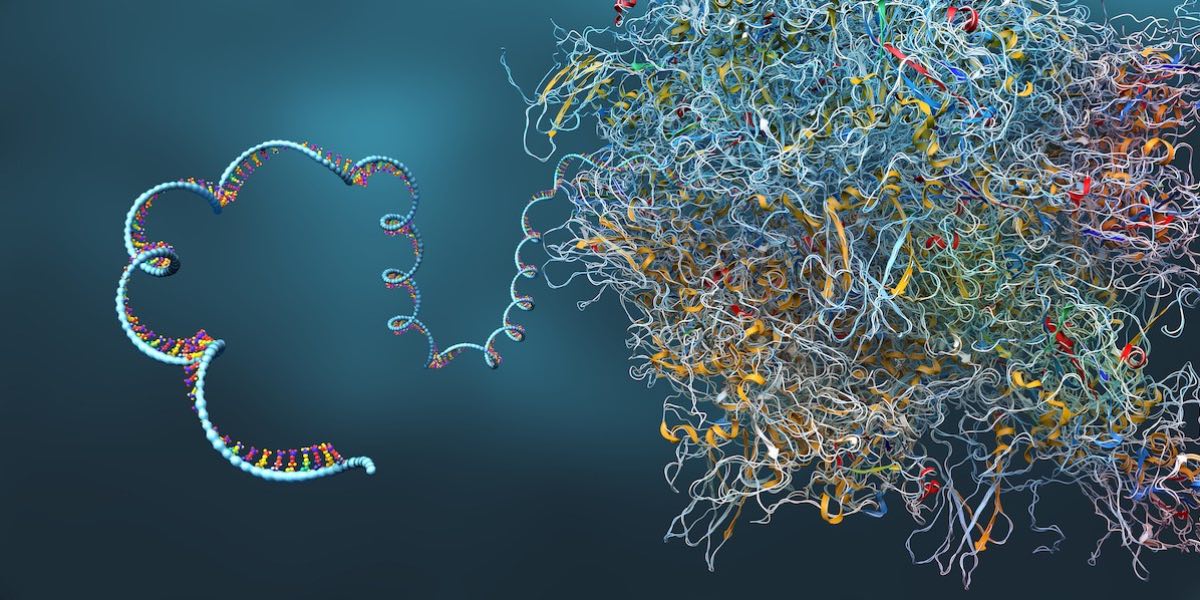

Nell’ultima email a disposizione di "Behind the pledge", quella del 30 novembre, l’EMA manifesta ancora delle riserve sul livello di integrità – l'elemento del vaccino mRNA che, una volta iniettato, consente di produrre la proteina Spike del virus e dare gli strumenti al sistema immunitario per riconoscere l’agente patogeno e neutralizzarlo – del vaccino nei lotti commerciali. Riserve che però poi erano dissolte in uno degli ultimi report disponibili, in cui c’era scritto che con l’adeguamento dei processi di produzione si riusciva a raggiungere livelli di integrità intorno al 75%, paragonabili ai lotti utilizzati negli studi clinici. Il 3 dicembre, intanto, usciva l’articolo del Wall Street Journal, citato anche da Report, in cui una persona direttamente coinvolta nello sviluppo del vaccino Pfizer ammetteva che i primi lotti non soddisfacevano gli standard, ma che il problema era stato risolto anche se questo aveva portato a rallentare la distribuzione prevista entro la fine del 2020. Tuttavia, i rallentamenti di cui parla il Wall Street Journal non sembrano avere alcuna connessione con i ritardi nella distribuzione dei vaccini di questi giorni. Almeno stando a quanto comunicato la scorsa settimana dalla Pfizer che ha attribuito i ritardi a interventi programmati nello stabilimento di Puurs, in Belgio, per aumentare la produzione per i prossimi mesi.

Leggi anche >> Il vaccino Pfizer e i lotti con minor quantità di mRna «integro»

Inoltre, l’EMA ha parlato delle criticità sollevate nei confronti di Pfizer anche nel rapporto pubblicato il 21 dicembre 2020 in sede di approvazione del vaccino: “Durante la procedura sono state poste diverse questioni sull’integrità dell’RNA. I criteri sono stati rafforzati. (...) I criteri di accettazione saranno rivalutati durante il secondo trimestre del 2021 al fine di garantire una qualità del prodotto coerente fornendo informazioni aggiuntive per migliorare la strategia di controllo”.

Nel suo articolo, Le Monde ipotizza che dietro l’attacco informatico potrebbe esserci un hacker russo. I file sono stati recuperati da Rutor: “Ru” per Russia e “Tor” come il browser per la navigazione anonima sul web. Ma non è possibile nemmeno escludere la pista dello spionaggio informatico mentre, nonostante i file si trovassero in una cartella denominata “Prova della grande truffa sui dati del vaccino Pfizer!”, è poco probabile che possa trattarsi di un gruppo anti-vax, spiega Jean-Michel Doan, specialista in criminalità informatica presso Sekoia, una società di sicurezza IT.

È importante che i giornalisti diano informazioni precise ai lettori su come abbiano ottenuto quel materiale. Soprattutto se si tratta di fonti anonime perché le intenzioni e gli interessi della fonte nel divulgare quei materiali, al di là della veridicità o meno dei materiali, dovrebbero poter essere valutate: si potrebbe trattare di una potenza straniera o di un competitor che hanno l'obiettivo di danneggiare un governo o un personaggio politico. Nel 2016, durante le primarie per le elezioni presidenziali USA, WikiLeaks rilasciò oltre 20mila email provenienti dagli archivi dei democratici che rivelavano come parte della leadership del partito avesse cercato di sabotare la corsa di Bernie Sanders, favorendo quella di Hillary Clinton. In realtà, le email si riferivano a una fase avanzata delle primarie, quando la vittoria di Clinton era praticamente certa, ma sconfessavano la neutralità del partito. Tanto è vero che la presidente del Comitato Nazionale dei Democratici (DNC), Debbie Wasserman Schultz dovette dimettersi. Secondo gli esperti di sicurezza americani, dietro l'attacco c'erano hacker russi che avevano lo scopo di indebolire la campagna di Clinton contro Donald Trump e che avrebbero violato e diffuso anche dati riservati sugli iscritti. Gli effetti sull'esito delle elezioni presidenziali sono stati intangibili però l'attacco agli archivi del DNC democratico testimonia come dietro un hackeraggio possano esserci interessi sottaciuti che i giornalisti devono portare a galla per dare ai lettori una comprensione il più esauriente possibile dei fatti.

Subito dopo la pubblicazione del post di Report su Facebook e su Twitter, Fabio Giglietto, professore associato di Sociologia dei processi culturali e comunicativi all’Università di Urbino, e Joan Donovan, direttrice della ricerca allo Shorenstein Center on Media, Politics and Public Policy e dal 2017 a capo del progetto “Data & Society” sulla manipolazione mediatica, sono intervenuti esortando “Behind the Pledge” a essere cauti nell'utilizzo degli EMAleaks e di verificare contenuti e loro origine di fronte al rischio di trovarsi di fronte a dei “leak manipolati”.

.@journalismfund please be aware of the potential risks of "leak forgery" concerning the upcoming episode @reportrai3

— Fabio Giglietto (@fabiogiglietto) January 17, 2021

Possible disinformation via leak forgery circulating in #emaleaks #pfizerleaks.@Fabiogiglietto and I are weary that the documents are doctored.

Be very cautious and verify. The "dark web" is laced with fakes. https://t.co/bKlIPhNNUY

— Joan Donovan, PhD (@BostonJoan) January 17, 2021

Come previsto dalle policy in caso di diffusione di materiale hackerato, Twitter ha aggiunto un alert accanto al tweet di Report sulle “email dell’EMA ritrovate sul dark web”.

Questa la policy linkata: https://t.co/iFaKs1hB5Q

— Fabio Chiusi (@fabiochiusi) January 18, 2021

È questa una delle raccomandazioni che proprio Joan Donovan fa nello studio “Source Hacking. Media manipolation in practice”, scritto insieme a Brian Friedberg. I due studiosi invitano i giornalisti e chi intercetta questi eventuali leak a cercare conferme di quanto finito in proprio possesso integrando più fonti non correlate, e raccomandano le piattaforme social di etichettare i link e i post che fanno riferimento a documenti hackerati.

Negli ultimi anni – scrivono Donovan e Friedberg – si è assistito a un incremento di campagne di disinformazione tramite la circolazione di contenuti manipolati o creati ad hoc. L’obiettivo è far sì che questi contenuti raggiungano i giornalisti e, una volta accreditati dai media mainstream, un’ampia fetta di persone contribuendo, insieme alle dinamiche delle piattaforme social, a spingere in questo caso una parte dell’opinione pubblica su posizioni negazioniste o di sfiducia sull’efficacia e la sicurezza dei vaccini anti-COVID.

A tal proposito i due studiosi parlano di “source hacking”, e individuano quattro tecniche diverse utilizzate (spesso in modo combinato tra di loro) per “fornire informazioni false a giornalisti, investigatori e al pubblico, in generale”:

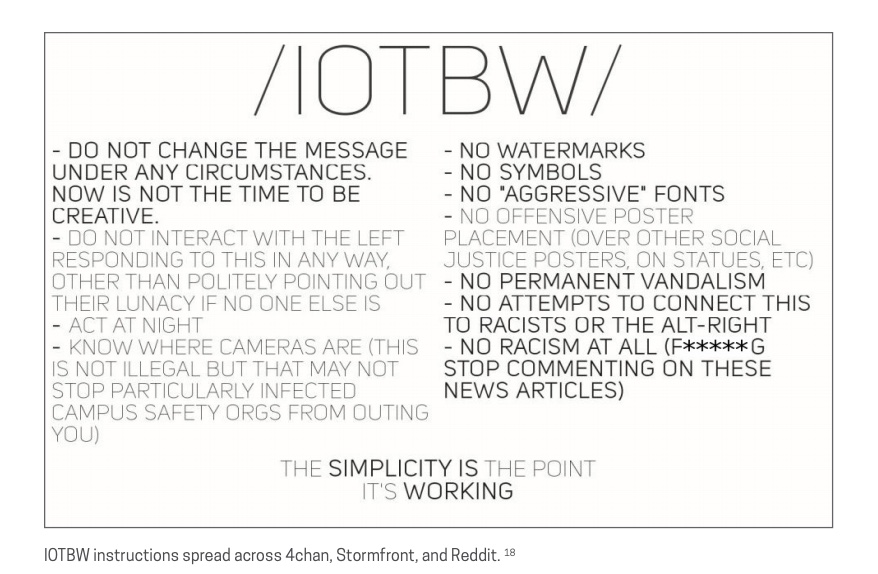

- Viral Sloganeering. Riconfezionare messaggi politici o culturali divisivi sotto forma di brevi slogan – oscurandone le fonti – nel tentativo di influenzare le persone, forzare la copertura dei media e provocare risposte da parte delle istituzioni. Un esempio di questa strategia è stato l’uso dello slogan “It’s OK to be white”, ideato in contrapposizione al movimento Black Lives Matter per polarizzare l’attenzione dei media sulla questione delle politiche dell’identità bianca, creando così lo spazio per la diffusione di rappresentazioni razziste e suprematiste.

- Evidence collage. Mix di informazioni veritiere e altre di pura invenzione per rendere credibile una particolare tesi. In genere queste informazioni vengono confezionate in infografiche in cui ci sono screenshot e indicati link a siti e documenti (che contengono ulteriore disinformazione) a supporto della tesi sostenuta ma che nei fatti nel loro insieme diffondono una versione distorta dei fatti. Abbiamo visto utilizzare questa tipologia di contenuto contraffatto nel caso del cosiddetto “Pizzagate”, una teoria del complotto diffusasi nel 2016 secondo la quale i principali leader politici democratici e mondiali avevano creato una società segreta dedita al traffico sessuale di minori. Questa tesi aveva portato poi un uomo di 28 anni, colpito dalle informazioni che aveva visto circolare, ad aprire il fuoco nella pizzeria, secondo la teoria del complotto, luogo degli atti di pedofilia e dei rituali satanici, per poi non trovare nulla, se non una banalissima dispensa. Per fortuna, nell’occasione non ci furono feriti.

- Keyword Squatting. Creazione di account o hashtag sui social media per occupare lo spazio digitale dei propri oppositori con contenuti manipolatori. Un esempio di questo tipo è stato il tentativo di discredito del movimento Antifa negli USA da parte dei suprematisti bianchi attraverso la creazione di finti profili o la registrazione di domini Web con parole associati agli Antifa per danneggiare la reputazione degli attivisti di sinistra. Per tutto il 2017, i manipolatori di destra hanno utilizzato la parodia per screditare gli Antifa, utilizzando profili Twitter disponibili e approfittando della confusione pubblica sulla loro organizzazione e sulle loro motivazioni.

Someone has created a lot of fake antifa twitter accts over the past 2 mos. Pretty sure I know who. More info later. But don't fall for it. pic.twitter.com/VffoGCwDfk

— Caroline Orr Bueno, Ph.D (@RVAwonk) April 25, 2017

- Leak forgery. Falsificazione di documenti rilasciati da chi li ha manipolati facendoli apparire come una fuga di informazioni riservate in modo tale che vengano ripresi dai giornalisti e stimolino una discussione artefatta nell’opinione pubblica, con l’obiettivo di screditare o generare dubbi su istituzioni o figure pubbliche (come i politici, ad esempio). Potrebbe essere questo il caso degli EMAleaks. Queste “fughe di notizie” arrivano spesso da fonti anonime e provengono da vere e proprie miniere di documenti che, scrivono Donovan e Friedberg, sono diventate terreno fertile per l’inserimento di materiale contraffatto.

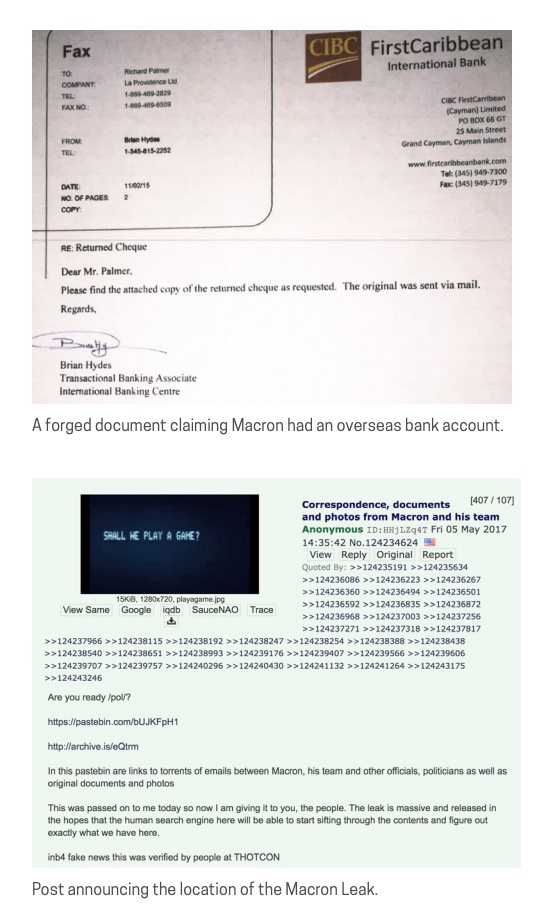

Un esempio di diffusione di documenti riservati manipolati è quanto accaduto nel corso della campagna elettorale per le presidenziali francesi, nel maggio 2017. L’obiettivo era dimostrare che Emmanuel Macron aveva evaso le tasse e danneggiarlo nella sua corsa alla presidenza contro la candidata di destra Marine Le Pen. Il 3 maggio 2017, un utente anonimo del sito 4chan pubblica 9 gigabyte di file intitolati “Documenti che provano l’evasione fiscale segreta di Macron”, sostenendo di averli ottenuti dagli archivi digitali dell’attuale presidente francese attraverso una truffa informatica (phishing). La notizia inizia a rimbalzare su più thread su 4chan e, man mano che viene condivisa, nei commenti vengono postati documenti non verificati volti ad attestare l’evasione fiscale.

Su 4chan gli utenti avviano una campagna per diffondere i documenti emersi sui social media. “Inviatelo a giornalisti non francesi, spammatelo su Twitter”, scriveva un utente. Sfruttando le 44 ore di silenzio elettorale – si votava il 7 maggio – la campagna di manipolazione si è diffusa sui social senza che i principali media nazionali potessero verificarne i contenuti e commentarla. Il 5 maggio, la campagna di Macron è stata costretta a dire pubblicamente di aver subito una truffa informatica che ha portato alla diffusione di documenti reali e falsificati.

Sebbene alla fine la campagna sia stata completamente smentita dai media mainstream, l'impatto di queste fughe di notizie è stato considerevole, commentano i due studiosi. Chi ha agito dietro questa campagna di manipolazione ha saputo catturare l’attenzione degli utenti dei social media e della stampa e ha dettato l’agenda mediatica a ridosso delle elezioni. Le fughe di notizie, proseguono Donovan e Friedberg, sono più efficaci durante la loro circolazione iniziale, prima che i documenti possano essere verificati. E in ogni caso, la prova che si tratta di documenti contraffatti arriva quando ormai la disinformazione ha iniziato a propagarsi grazie a una copertura errata e le "vittime" di queste campagne sono costretti a difendersi da una pressione mediatica sempre maggiore e dall’insinuarsi di dubbi immotivati, e a smentire accuse infondate. Il rischio, in questi casi, è insomma di intervenire quando è troppo tardi e che, alla fine, almeno in una parte di persone, resti traccia delle insinuazioni e non che si trattava di campagne di manipolazione dei documenti e di disinformazione.

Queste quattro tattiche di hackeraggio funzionano perché sfruttano le caratteristiche dell’ecosistema dell’informazione, spiegano Donovan e Friedberg: vengono spesso utilizzate contemporaneamente, sono coordinate, si nutrono del consenso delle persone, degli influencer e dei giornalisti e approfittano dell’enorme difficoltà a risalire agli autori delle campagne di disinformazione e di disseminazione di contenuti manipolati e a individuare il coordinamento tra le diverse tattiche. Possiamo solo misurare i danni e gli impatti di queste campagne.

Imparare le tattiche di hackeraggio è il punto di partenza per comprendere le campagne di manipolazione, individuare il coordinamento tra le tecniche usate e proteggersi dalla loro portata, aggiungono i due studiosi. Le società delle piattaforme social devono etichettare le campagne di manipolazione quando vengono identificate e fornire un accesso più facile ai metadati associati agli account protagonisti di queste campagne. Al tempo stesso, i giornalisti e i ricercatori dovranno iniziare a prestare attenzione alle tattiche usate. Se non lo faranno queste campagne continueranno a evolversi e a diffondersi.

Immagine in anteprima: screenshot tweet Report