Cosa prevede il regolamento europeo contro la diffusione dei contenuti terroristici online e le sue criticità

12 min letturaIl 12 settembre, mentre il Parlamento europeo votava la direttiva copyright, la Commissione europea presentava la proposta di regolamento sulla prevenzione della diffusione di contenuti terroristici online (qui il comunicato stampa). Il progetto legislativo mira ad introdurre nell’ambito dell’Unione europea l’obbligo di imporre agli “hosting service provider” un’azione preventiva contro i contenuti terroristici.

Il regolamento si aggiunge alla direttiva sul terrorismo (Directive 2017/541 on Combatting Terrorism) che da settembre 2018 è attuabile. La direttiva comprende misure per contrastare i contenuti online compreso la “pubblica provocazione” alla commissione di reati di terrorismo, adottando anche misure di blocco e rimozione di tali contenuti. Il regolamento estende tali misure al materiale di reclutamento o formazione di terroristi. Evidentemente le misure previste dalla direttiva sembrano considerate inefficaci.

Il nuovo regolamento si inquadra in una lunga serie di iniziative dell’Unione europea volte a regolamentare e limitare i contenuti online, sia illeciti che leciti, anche con misure di soft law. In tale direzione, infatti, abbiamo avuto già una raccomandazione (non vincolante) per il contrasto ai contenuti illegali online, la direttiva Audio Visual Media Service, l’accordo tra le principali aziende del web per il contrasto all’hate speech e, ovviamente, la stessa direttiva sul copyright. Il progressivo passaggio da accordi non vincolanti a regolamentazioni legislative indica l’intensificarsi dell’azione della Commissione europea, caratterizzata da un progressivo inasprimento dei requisiti per gli intermediari della comunicazione online.

Leggi anche >> Rischi e problemi nella lotta al terrorismo nell’era degli algoritmi

La normativa

L’oggetto del regolamento è definito nell’articolo 1, e consiste nella regolamentazione per la prevenzione della diffusione di contenuti terroristici online. Il testo si applica ai fornitori di servizi di hosting che offrono servizi nel territorio dell’Unione indipendentemente dal luogo di stabilimento.

Qui notiamo il medesimo approccio extraterritoriale utilizzato nel regolamento per la protezione dei dati personali (GDPR). Ovviamente non è sufficiente la mera possibilità che un servizio sia accessibile dal territorio dell’Unione, ma occorre una connessione sostanziale (Considerando 11), ad esempio se il servizio è rivolto agli utenti nel territorio dell’Unione.

Le definizioni sono contenute nell’articolo 2. Un hosting service provider è un fornitore di servizi della società dell’informazione che archivia informazioni fornite da e su richiesta di un fornitore di contenuti e mette a disposizione tali informazioni a terzi. In tale prospettiva potrebbero essere soggetti al regolamento i social media, i servizi di streaming, di condivisione immagini e audio, condivisione file, servizi cloud, siti che consentono commenti o recensioni, e comunque ogni servizio che consente la diffusione di contenuti a terzi. Quindi, non solo servizi di hosting veri e propri, ma in genere tutti i servizi che consentono la pubblicazione di user generated content, compreso i siti di notizie, a prescindere dalle dimensioni e dal fatturato.

Il regolamento, perciò, estende le misure già previste in base ad accordi volontari tra le grandi imprese anche alle piccole e medie imprese, gravando con misure piuttosto onerose sulle stesse.

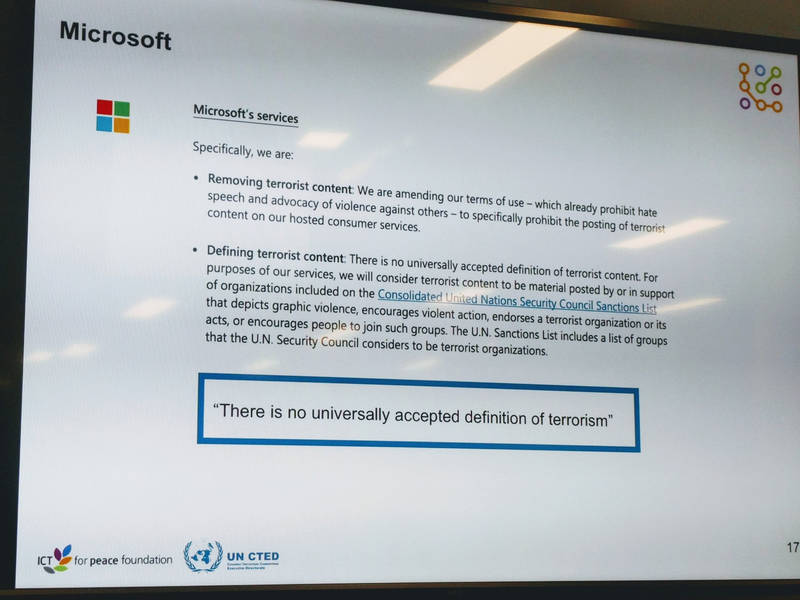

Il “contenuto terroristico” è definito come un’informazione che:

a) incita o difende, anche glorificando, la commissione di reati terroristici, provocando così il pericolo che tali atti vengano commessi;

b) incoraggia il contributo ai reati di terrorismo;

c) promuove le attività di un gruppo terroristico, in particolare incoraggiando la partecipazione o il sostegno a un gruppo terroristico;

d) istruisce su metodi o tecniche allo scopo di commettere reati di terrorismo.

Il diritto criminale è questione degli Stati membri non dell’Unione europea, per cui definizioni in quell’ambito sono specifiche dei singoli Stati. Ciò avrebbe portato a problemi applicativi da parte delle aziende che avrebbero dovuto considerare più definizioni diverse. Da cui una definizione unica che è quella che conta per l’applicazione del regolamento.

Non vi sono restrizioni di formato, per cui il contenuto terroristico può essere sia testo che video, ma anche immagini o semplice audio. Inoltre, non è prevista una valutazione che tenga conto del contesto nel quale sono state pubblicate le informazioni.

L’articolo 3 precisa che i fornitori di hosting sono obbligati ad intraprendere azioni appropriate, ragionevoli e proporzionate contro la diffusione di contenuti terroristici, tenendo presente i diritti fondamentali dei cittadini. Inoltre devono introdurre nei loro termini di servizio specifici divieti dei contenuti terroristici.

L’articolo 4 introduce la possibilità per la autorità competenti di emanare ordini di rimozione di contenuti terroristici. Saranno gli Stati a selezionare le “autorità competenti” che avranno dei poteri estesissimi. Non è richiesto un ordine dell’autorità giudiziaria, né è prevista alcune supervisione giudiziaria. La rimozione deve essere eseguita entro 1 ora dalla ricezione dell’ordine. Il termine davvero esiguo comporterà non pochi problemi per le piccole imprese e i siti gestiti da poche persone, che dovranno rendersi disponibili costantemente all’esecuzione di tali ordini. I fornitori di hosting possono eventualmente chiedere ulteriori informazioni alle autorità se ritengono gli ordini errati o comunque carenti di informazioni. Qui chiaramente non si pone un problema di valutazione dell’illecito, poiché è l’autorità competente a stabilire cosa è illecito, ma il problema sta nel termine temporale previsto per l'esecuzione dell'ordine che costringerà le piattaforme ad automatizzare il tutto.

L’articolo 5 prevede gli ordini di rinvio (referral), coi quali le autorità notificano all’hosting di valutare la compatibilità di un contenuto coi propri termini di servizio (quindi non se il contenuto è illegale). Il fornitore di hosting dovrà, quindi, predisporre un sistema per tali valutazioni. In questo caso, invece, si pongono problemi di valutazione del contenuto, essendo demandate ad un’impresa privata.

L’articolo 6 prevede della misure “proattive” efficaci e proporzionate per impedire la diffusione dei contenuti terroristici, da porre in essere da parte degli hosting provider. I fornitori di hosting dovranno riferire alle autorità in merito alle misure adottate. Le autorità possono anche imporre al fornitore di hosting misure specifiche. Anche qui si pone un problema di “delega” ai privati della valutazione degli illeciti, specialmente se le misure consistono in software automatizzati che filtrano i contenuti immessi nei server.

L’articolo 7 prevede che i dati sui contenuti terroristici siano conservati per 6 mesi almeno, salvo richieste delle autorità di prolungare tali termini. Il fornitore dovrà fornire rapporti alle autorità, e conservare in sicurezza i dati.

Gli articoli successivi prevedono una serie di misure di salvaguardia. Il fornitore di hosting dovrà pubblicare rapporti di trasparenza sugli ordini ricevuti e le misure adottate, compreso le misure per impedire il ricaricamento dei contenuti rimossi.

Nel caso in cui l’hosting provider utilizzi “strumenti automatizzati”, cioè software di filtraggio dei contenuti, dovrà assicurarsi che le decisioni siano accurate, in particolare prevedendo verifiche da parte di esseri umani. Le aziende più grandi possono permettersi di ingaggiare qualche consulente esperto, ma gran parte del lavoro verrà svolto da soggetti mal pagati, per cui avremo una forza lavoro privata con scarsissima formazione che deciderà cosa deve rimanere online e cosa no, con un elevato impatto sulla libertà di espressione online.

Inoltre il fornitore di hosting dovrà assicurare meccanismi di reclamo contro le rimozioni per i soggetti che hanno immesso tali contenuti, i quali dovranno essere notificati della rimozione.

Il resto del testo riguarda i meccanismi di cooperazione con organismi europei, ad esempio Europol, e le sanzioni verso i fornitori di hosting. In caso di inadempimenti sistematici degli obblighi previsti dal regolamento si applicano sanzioni elevatissime, fino al 4% del fatturato globale (come per il GDPR).

Impatto sulla direttiva ecommerce

Anche questo regolamento evidenzia il mutato atteggiamento nei confronti delle piattaforme del web. Nei primi anni 2000 le piattaforme del web dovevano essere neutrali nei confronti dei contenuti veicolati, e la direttiva ecommerce, prevedendo un’esenzione da responsabilità per contenuti immessi da terzi, ha consentito la crescita e la moltiplicazione dei servizi online, in particolare quelli che permettono la diffusione di contenuti generati dagli utenti. Oggi, invece, si richiede un sempre maggiore intervento regolamentare da parte dei provider sui contenuti immessi da terzi.

Il regolamento, comunque, prevede una serie di salvaguardie per la piattaforme, in modo che non perdano l’esenzione da responsabilità come prevista dalla direttiva ecommerce. I Considerando sono utilizzati per l’interpretazione delle norme della direttiva ecommerce, modificandone i termini. Quest’ultima vieta specificamente un monitoraggio generalizzato, laddove il regolamento contro la diffusione dei contenuti terroristici di fatto lo prevede implicitamente. Anche se le misure non sono specificate, è evidente che per le grandi piattaforme sarà necessario introdurre dei software di filtraggio automatizzati per i contenuti immessi online. In tal senso questo regolamento si inquadra perfettamente nel solco già scavato dalla direttiva copyright.

Giustificazioni della normativa

La Commissione sostiene che mentre le piattaforme maggiori, e più utilizzate, già adottano misure per contrastare l’uso dei loro servizi da parte di gruppi terroristici, la normativa è essenziale per costringere anche i fornitori di servizi minori a trattare i contenuti terroristici. Altrimenti si avrebbe solo un trasferimento di tali contenuti sulle piattaforme minori.

In realtà vi sono argomenti che fanno sorgere dubbi sulla giustificabilità del regolamento. L'esperienza in materia porta a ritenere che la propaganda e la radicalizzazione dei terroristi si ha soprattutto offline. Il terrorismo, tranne casi rari, è opera di organizzazioni con ramificazioni in vari paesi. La sua natura di crimine organizzato a dimensione internazionale implica che il fenomeno deve essere combattuto tramite cooperazione internazionale e quindi scambio efficace e tempestivo di informazioni tra gli Stati. L’ostacolo principale al contrasto del terrorismo è dato dalle differenze normative tra i vari paesi, e le conseguenti difficoltà di cooperazione.

Oggi invece, le misure antiterrorismo dipendono sempre più da strumenti adottati al di fuori delle procedure legislative democratiche, tramite trattati internazionali che introducono clausole antiterrorismo che impattano sui diritti fondamentali dei cittadini (presunzione di innocenza, accesso ad un giudice, ecc…). Inoltre, negli ultimi anni si fa sempre più ricorso a misure di sorveglianza delle comunicazioni digitali (intercettazioni, monitoraggio). Gli strumenti di indagine incidono in maniera massiccia sulla privacy degli individui, specialmente se vengono usati proattivamente, cioè prima della commissione del crimine.

In questo campo gli Stati Uniti sono molto più avanti, avendo testato e usato, non sempre in maniera trasparente, dispositivi IMSI catcher (in grado di catturare gli IMSI -equivalente degli IMEI- delle SIM). Gli StingRay sono stati utilizzati dalla Polizia di New York per procedere ad intercettazioni, anche senza mandato. Ed è nota l’esistenza degli X-Ray vans, capaci di vedere dentro gli edifici.

Stranamente nel frattempo la discussione si focalizzava sulla battaglia intrapresa dalle autorità americane contro la cifratura dei dispositivi digitali. Un modo per sviare la discussione dai veri problemi, considerando che i terroristi di Parigi usavano messaggi in chiaro (non cifrati). L’FBI sostenne l’indispensabilità dell’accesso ai contenuti anche di un singolo smartphone, perché essendo cifrati avrebbero ostacolato le loro indagini, ma di contro la sorveglianza digitale di massa si basa ormai prevalentemente sui metadati. Che non sono cifrati.

Il punto è, quindi, da un lato evitare cedimenti sui diritti dei cittadini, e dall’altro instradare correttamente la discussione sulle esigenze di sicurezza dei cittadini. La domanda corretta è, in conclusione, se la compressione dei diritti dei cittadini ha un senso, a fronte di ben scarse evidenze che tali strumenti abbiano una reale efficacia nel combattere il terrorismo. Il costo della sorveglianza globale, infatti, è decisamente più elevato, rispetto alla sorveglianza mirata, sia in termini monetari, che di utilizzo di risorse umane, ma soprattutto per la compressione dei diritti fondamentali degli individui, quali la libertà di movimento (accordi Schengen), Inoltre, tendono ad incoraggiare discriminazioni verso cittadini di specifici paesi o professanti particolari religioni.

Le evidenze suggeriscono che i contenuti online possono essere efficaci nell’influenzare la mentalità delle persone, cosa che accade da sempre coi mass media, a partire dalla stampa alla televisione. Ma i soggetti che realizzano effettivamente attacchi terroristici sono quasi sempre reclutati offline, tramite contatti faccia a faccia.

Il fenomeno terroristico è indipendente dal mezzo Internet, nato in particolari condizioni di specifici paesi. Paradossalmente focalizzare l’attenzione sull’aspetto digitale finisce per affievolire l’attenzione sulle condotte reali e sulle vere cause delle stesse. È accaduto rispetto allo stalking, al bullismo ed oggi in relazione al terrorismo. Una regolamentazione focalizzata sulla rete Internet, distrae la popolazione dai “problemi”, facendo in modo che il legislatore si mostri attivo e preoccupato per i cittadini, così ottenendo la giustificazione di forme di controllo della rete funzionali ad una repressione del dissenso politico.

Sottrazione di elementi di indagine

L’approccio, mutuato dalla regolamentazione delle violazioni del copyright, non è necessariamente quello preferibile. La rimozione di contenuti che, invece, potrebbero essere utili ad indagini, può essere decisamente controproducente. È dell’agosto del 2017 un caso di rimozione di migliaia di video, che evidenziavano le atrocità commesse in Siria, da parte di YouTube nel tentativo di eliminare la propaganda estremista dalla sua piattaforma. Così mettendo a repentaglio futuri procedimenti giudiziari per crimini di guerra, e sottraendo materiale a osservatori e difensori dei diritti civili.

In molti casi le autorità di polizia hanno ottenuto dei risultati proprio grazie ai contenuti presenti online. Ed è pacifico che la rimozione di un contenuto online non ha l'effetto di reprimere un’attività terroristica in atto. Non è che il terrorista si scoraggia. Il blocco di un sito o di un contenuto terroristico è solo momentaneo. Per fermare davvero un’attività terroristica occorre fermare le persone, non certo i contenuti.

E, per quanto riguarda i contenuti, più volte contenuti "propagandistici" sono stati ridicolizzati dalle risposte degli utenti. Forse è un'approccio migliore piuttosto che oscurarli.

Punire condotte in rete

Anche questo testo, insieme a quello della direttiva sul contrasto al terrorismo, manifesta una decisa anticipazione della tutela, criminalizzando gli atti preparatori (ed anche alcuni irrilevanti). In particolare si evidenzia l’intento di punire condotte attuate attraverso la rete Internet. Tale forma di contrasto viene delegata in larga parte alle piattaforme del web, includendo nella categoria anche una miriade di piccole e medie imprese, con ovvie difficoltà per queste ultime nell’adeguarsi agli obblighi. Ciò comporta una concentrazione di potere nelle mani delle principali piattaforme del web.

La premessa alla base della politica europea in materia di terrorismo è che i mass media tradizionali hanno perso il monopolio delle notizie e in genere delle comunicazioni. Oggi sulla rete Internet la diffusione delle notizie è sempre più legata ad iniziative di singoli cittadini (citizen journalism e user generated content). La conseguenza, secondo la Commissione europea, è che i gruppi radicali ed estremisti, generalmente ignorati dai tradizionali mass media, troverebbero una vetrina online e quindi un pubblico. Questo è quanto si leggeva anni fa nei documenti del progetto CleanIt della Commissione europea.

CleanIt tradiva l’impostazione paternalistica. Alla base c’era il timore per il troppo spazio concesso ai cittadini, l’eccessiva possibilità di poter dire la propria opinione e parlare liberamente online. Insomma, l’idea è che i media di comunicazione devono essere strettamente sorvegliati. Da qui l’esigenza di ricreare una gabbia da calare sulla rete Internet, in modo da regolamentare e limitare le comunicazioni tra cittadini, similmente a quello che una volta accadeva coi media tradizionali.

È l’unica spiegazione alle recenti normative introdotte dall’Unione europea, a partire dalla direttiva copyright. Altrimenti dovremmo pensare che davvero l’Europa ritiene utile rimuovere qui e lì alcuni contenuti e che i veri terroristi si lascino spaventare dal blocco sui social network.

Al di là delle rimozioni chieste dalle autorità competenti, il regolamento, infatti, è infarcito di obblighi proattivi, preventivi, di rimozione di contenuti anche semplicemente in violazione dei termini di servizio delle piattaforme, con un’evidente privatizzazione della gestione dei contenuti immessi online dagli utenti (user generated content). Si tratta di un approccio ormai standardizzato che può facilmente portare ad abusi, rimuovendo anche il dissenso radicale o una polemica politica, fino alle forme di hacktivism e disobbedienza civile elettronica. In un paese autoritario i terroristi sono coloro che si oppongono al regime.

Inoltre, l’uso di algoritmi, sia come filtri di contenuti online che come software di “ricerca” di terroristi è ampiamente soggetto a errori. Nel primo caso si finisce per rimuovere anche ciò che è perfettamente lecito e legale, nel secondo caso si incarcerano o addirittura uccidono persone che non hanno commesso alcun crimine.

Non dobbiamo mai dimenticare che la Carta dei diritti fondamentali dell’Unione europea si applica solo alle misure attuate in base ad obblighi legislativi, non a quelle derivanti da obblighi previsti dai termini di servizio, o quelle volontarie. Cioè un intermediario della comunicazione ben potrebbe, in base ai suoi termini di servizio (policy), rimuovere contenuti online senza tenere in considerazione tali diritti.

Data mining

Il controllo dell’ambiente digitale è un pessimo strumento per scovare singoli criminali e in particolare i terroristi. La sorveglianza si basa, infatti, su tecniche di data mining, cioè l’estrazione di informazioni da un vasto insieme di dati, recuperando correlazioni tra i dati raccolti, al fine di scoprire pattern (schemi) significativi nel comportamento di un individuo. Il problema sta nel fatto che le tecniche di data mining funzionano (ad esempio per inviare pubblicità personalizzata) quando i soggetti sui quali operano non si nascondono, cosa che invece accade coi terroristi. Questi ultimi lasciano tracce davvero minime in rete, insufficienti per una qualsiasi analisi algoritmica. Inoltre gli eventi terroristici sono rari, e quindi la quantità di dati raccoglibili è scarsa. L’approccio Big Data non è quello adatto, la sorveglianza di massa non è lo strumento giusto, non è che ampliando il “pagliaio” (cioè assoggettare a controllo tutti gli individui) rende più facile trovare il proverbiale “ago”.

Di contro, i dissidenti politici hanno un profilo comune e, dovendo diffondere le loro idee, lasciano fin troppe tracce online. I sistemi di data mining, quindi, sono perfetti per scovare i dissidenti online.

Foto in anteprima via Startup Italia