Finora i file di Wikileaks ci dicono che la CIA fa cyber investigazioni ¯\_(ツ)_/¯

6 min letturaIl 7 Marzo, Wikileaks ha rilasciato più di 8.000 documenti (questa è solo la prima tranche "Year Zero") appartenenti alla CIA e più precisamente alla divisione per la cyber intelligence dei servizi statunitensi.

RELEASE: Vault 7 Part 1 "Year Zero": Inside the CIA's global hacking force https://t.co/h5wzfrReyy pic.twitter.com/N2lxyHH9jp

— WikiLeaks (@wikileaks) 7 marzo 2017

Premesso che potete comunque mantenere il vostro bellissimo adesivo sulla telecamera del portatile come ci ha insegnato Zuckerberg (ma magari partire dal non usare wifi pubbliche senza protezioni come VPN sarebbe meglio), vediamo se e in che misura il materiale pubblicato online ci fornisce nuove informazioni sul modo in cui la sorveglianza digitale viene svolta dalla CIA e dalle altre agenzie - che sia invasiva e indiscriminata lo sapevamo già dal 2013, ma avere qualche indicazione precisa sugli strumenti utilizzati può aiutare.

Prima di entrare nel merito, due avvertimenti:

- Se volete valutare il materiale in prima persona, non fatelo sul vostro solito pc. Non potete avere una conferma della veridicità di quello che scaricate dalla rete e soprattutto quando aprite i file pdf contenuti nell'archivio nessuno vi assicura che siano davvero pdf e non contengano materiale malevolo. Una macchina virtuale potrebbe bastare, ovviamente un computer separato air-gap sarebbe meglio. La morale è: non è sicuro sbirciare, limitatevi a leggere questo esaustivo articolo.

- Studiare 8.000 documenti in una notte non è fattibile, per una persona singola quanto per una redazione di un giornale con esperienza giornalistica e non tecnologica. Ho cercato di andare il più possibile nel dettaglio ma ovviamente devo far riferimento a fonti affidabili che ho cercato di referenziare il più possibile nel testo. Allo stesso tempo, diffidate di chi dice di averlo fatto senza aver avuto un'anteprima degli stessi file giorni fa.

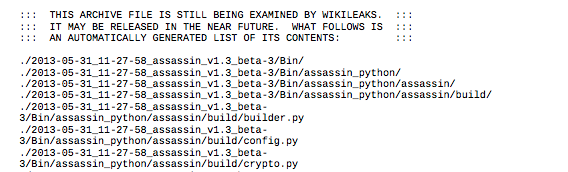

Cosa (non) c'è nell'archivio

Va anche specificato, prima di analizzare il contenuto, che tale operazione va fatta presupponendo che i documenti pubblicati siano reali e conformi agli originali. Se nessuna conferma né disconoscimento è arrivato da parte delle autorità statunitensi, dopo quanto è successo nell'autunno del 2016 è lecito porsi almeno dei dubbi sul contenuto divulgato da Wikileaks. Come nel caso delle email del Partito Democratico, minime alterazioni e falsificazioni all'interno di milioni di linee di codice sono ardue da scovare. D'altra parte, questa volta WL ha deciso di non pubblicare l'archivio integrale ma ha incluso solamente la lista dei sorgenti di molti dei tool usati dalla CIA invece del codice in sé. Una apertura verso un controllo preventivo del materiale dopo le polemiche dei mesi scorsi? Bisogna ovviamente aspettare la pubblicazione del restante materiale: per molti degli archivi e dei software presenti, compare la dicitura "Questo archivio deve essere ancora controllato da Wikileaks e potrebbe essere rilasciato a breve. Quella che segue è una lista generata automaticamente del suo contenuto."

Meme e manuali utente

Quello che colpisce di più all'interno dell'archivio come al solito è il rumore: migliaia di file, soprattutto pdf e screenshot non sono altro che tantissime guide, manuali utente a documentazione di software. In particolare, decide e decine di documenti sono istruzioni su come utilizzare – in modo particolarmente avanzato – il tool di versioning GitHub, uno strumento fondamentale per chi scrive codici insieme ad altre persone, che permette di collaborare e tenere traccia dei cambiamenti. Insieme a questi tutorial, tutorial e ancora tutorial su come utilizzare programmi e servizi, nulla di indicativo o che sia anche lontanamente paragonabile alle slides relative al programma PRISM che Snowden rivelò.

Poi, meme. Perché si sa, i nerd, anche quando sono delle spie della CIA, non possono rinunciare al loro tipico umorismo comprensibile solo in una cerchia ristretta.

Zero days e hacking avanzato

Nel gergo della cybersecurity, una zero days è una vulnerabilità di un software scoperta da un hacker (un black hat, un "cattivo") ma mai pubblicata – conosciuta da zero giorni, appunto. L'importanza delle zero days è enorme: se nessuno ne viene a conoscenza (né il produttore né altri sviluppatori), in pratica si possiede una chiave d'accesso personale e illimitata. Grandi compagnie e governi custodiscono gelosamente questi passepartout per poter creare malware in grado di infettare e controllare un dispositivo o un software. Quando per esempio USA e Israele svilupparono insieme il worm Stuxnet, qualche anno prima del 2010, per infettare e sabotare il funzionamento delle centrifughe delle centrali nucleari iraniane, utilizzarono in totale 4 zero days, un "capitale intellettuale" enorme. Capitale perché ovviamente c'è un mercato: comprare una zero days può richiedere svariate centinaia di migliaia di euro. Per completare il quadro, queste vulnerabilità sono al centro di alcuni dibattiti parlamentari come in Olanda, dove, secondo il nuovo disegno di legge sulle investigazioni digitali, la Polizia è obbligata a divulgare le zero days utilizzate dopo l'attacco, in modo da poter migliorare la sicurezza per tutti i cittadini.

Era lecito aspettarsi quindi che in un archivio come quello pubblicato da Wikileaks ci fossero tracce di queste vulnerabilità e del software usato per sfruttarle. A una prima analisi di quanto pubblicato fino a ora, non risulta nulla invece: come conferma Robert Graham, infatti

per prima cosa, le zero days sono state a mala pena menzionate. Le tecniche della CIA [da quanto si evince dal contenuto pubblicato, n.d.a.] sono abbastanza semplici ed elementari, non sono zero days super segrete.

Smartphone, messaggistica e Smart TV

Sicuramente all'interno dell'archivio pubblicato ci sono molte tracce di software e tecniche utilizzate per guadagnare accesso ai dispositivi. La "buona notizia" è che non c'è nulla di (particolarmente) nuovo sotto al sole: soprattutto per quanto riguarda Android, le vulnerabilità utilizzate sono reperibili in rete (o nella darknet) e affliggono principalmente i dispositivi non aggiornati (aggiornate sempre il software, sia del telefono che del computer). Idem per i device Apple: apparentemente, nessun exploit veniva utilizzato per versioni di iOS (il sistema operativo) successivo all'8, come si evince da una perfetta tabella riassuntiva. Sia Google che Apple hanno rilasciato dei comunicati con cui annunciano che gran parte delle vulnerabilità evidenziate nel leak sono già state corrette e quindi, avendo il software aggiornato, non si è a rischio.

Invece Motherboard fa notare come sia molto interessante analizzare come le diverse agenzie anche di paesi diversi si scambino regolarmente software e vulnerabilità: ovviamente tra CIA e NSA, sfatando le voci di una serrata concorrenza, FBI e l'immancabile servizio di sicurezza britannico GCHQ.

Per quanto riguarda le applicazioni per la messaggistica, si è molto parlato del fatto che la CIA sia in grado di eludere la sicurezza del protocollo di Signal, utilizzato anche da Whatsapp e in parte da Wire. Il "merito" è di un tweet, quanto meno ambiguo, da parte di Wikileaks:

WikiLeaks #Vault7 confirms CIA can effectively bypass Signal + Telegram + WhatsApp + Confide encryptionhttps://t.co/h5wzfrReyy

— WikiLeaks (@wikileaks) 7 marzo 2017

L'organizzazione parla di "bypassare" la crittografia: leggendo il tweet siamo portati a pensare che l'algoritmo e la sicurezza delle app siano compromesse, quando invece il termine bypassare è fin troppo accurato. La crittografia è sana e salva: semplicemente, infettando un dispositivo, la CIA è in grado di visualizzare e registrare qualsiasi contenuto prima della sua cifratura e quindi in chiaro. È come dire che sono in grado di leggere attraverso una busta chiusa semplicemente perché erano alle vostre spalle quando scrivevate la lettera.

In ultimo, che le Smart Tv siano gli oggetti più pericolosi dal punto di vista della cybersecurity, si sapeva da un po'. Suggerimento: se hanno smart davanti al nome, contengono sicuramente falle di sicurezza (per approfondire). Inoltre, nei documenti si parla di un hack effettuato via USB, accedendo quindi fisicamente al televisore: evidentemente, se un agente della CIA riesce a mettere le mani sulla vostra TV, è vagamente più possibile che abbiate una serie di cimici, microfoni e videocamere in tutta la casa. Anche in questo caso, aggiornare il software di tutti i dispositivi è fondamentale.

NSA vs CIA

Concludendo, vale la pena portare avanti una riflessione sulla differenza di strategie messe in atto da NSA e dalla CIA che implica una differenza sostanziale in quanto a misure preventive per la sicurezza. Quando Snowden rivelò l'enorme lavoro di raccolta dati portato avanti dall'agenzia per la sicurezza nazionale, il mondo si rese conto del fatto che una grandissima parte della popolazione mondiale era costantemente controllata e monitorata. La definiamo, appunto, sorveglianza di massa: è un'attività molto più stupida e banale, seppur per nulla meno invasiva, di quello che definiamo hacking di Stato, quando obiettivi precisi vengo presi di mira e hackerati. Nel primo caso, se affrontiamo l'obiettivo di difenderci nelle nostre comunicazioni quotidiane – e non siamo soggetti "a rischio" come attivisti, giornalisti, dissidenti – un livello di protezione normale può bastare: comunicazioni sicure e cifrate con applicazioni come Whatsapp e Signal, connessione SSL per la maggior parte dei siti internet, VPN, TOR. Oggi utilizzare questi strumenti è davvero facile ed economico, sicuramente vale la pena di abituarsi – ok, anche lo sticker sulla fotocamera del pc.

Al contrario, difendersi da un attacco mirato, con le potenzialità che un'agenzia come la CIA può avere, è terribilmente più complesso e le precauzioni adottabili da persone "normali" non sono sufficienti.

"Io sono giapponese"

Ho riso più volte scorrendo il materiale pubblicato da Wikileaks. Alcuni meme nerd sono davvero divertenti, ma in particolare un contenuto ha colpito particolarmente gli autori di Gizmodo e me: gli hacker della CIA adorano le emoji fatte con i caratteri giapponesi e coreani. Questa pagina infatti ne contiene una vasta raccolta. Le email interne devono essere davvero spassose.

(╯°□°)╯︵ ┻━┻

Post aggiornato il 9/03/2017 ore 10:00 per inserire le repliche di Google e Apple.