Tutti abbiamo contribuito al più grande attacco alla rete di Internet

6 min letturaCome reagireste se vi dicessero che in piccola parte anche voi siete complici del devastante attacco che ha paralizzato l'Internet di mezzo mondo nell'offensiva più grande della (breve) storia del web? Non si tratta di una campagna di lancio per la nuova stagione di Black Mirror ma, purtroppo, è andata proprio così: ognuno di noi potrebbe aver contribuito a mandare offline le più grandi piattaforme digitali. In parte vi avevamo già avvertito, illustrando i rischi poco noti dell'Internet of Things. Più efficacemente Brian Krebs – uno dei massimi esperti di sicurezza informatica sul pianeta – pochi giorni fa aveva placidamente previsto:

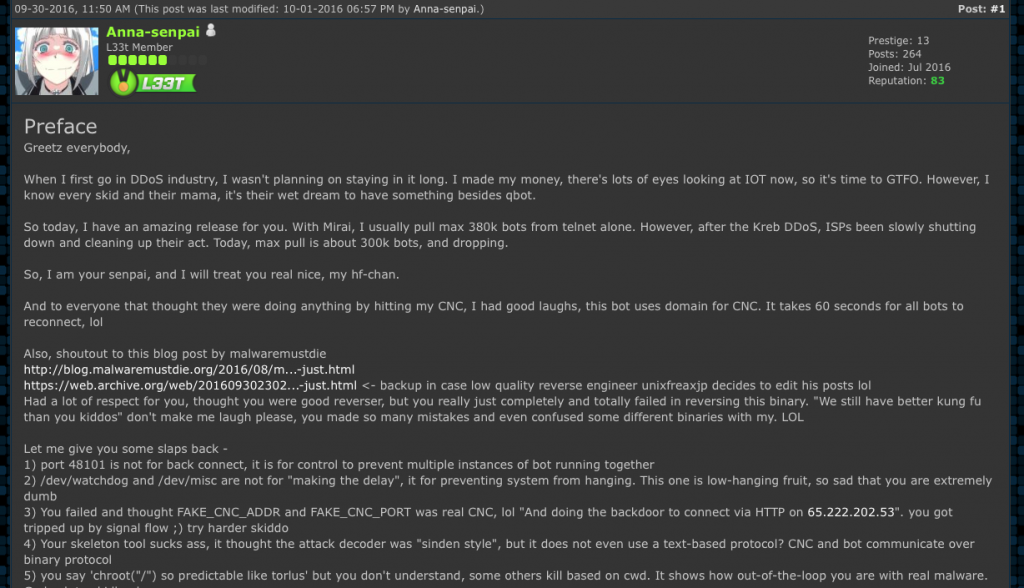

Il codice che alimenta la botnet costruita su Internet of Things è stato appena rilasciato [...], virtualmente garantendo che presto internet sarà inondato di attacchi perpetrati da migliaia di nuovi dispositivi come router, telecamere e video registratori digitali

Ma come è possibile che anche un baby monitor possa fare crollare Facebook?

Cosa è una botnet e come funziona un attacco (D)DoS.

È un dato di fatto che i veri hacker siano ormai merce rara: oggi bastano un paio di tutorial per creare un gran scompiglio e tutto si basa su pochi concetti basilari, portati all'estremo grazie alla enorme disponibilità di risorse. Il primo di questi concetti il Distributed Denial of Service (DDoS), una delle tecniche usate ormai nel 90% degli attacchi: avete presente quando state avendo una conversazione con una persona e allo stesso momento un'altra tenta di parlare con voi? E poi una terza si aggiunge a porvi delle domande? Molto probabilmente, riuscirete a gestirne solo due contemporaneamente e quanto proverete a dar retta anche all'ultima giunta, vi bloccherete perché non sarete più in grado di gestire tre conversazioni allo stesso momento.

Lo stesso principio – e anche la stessa tecnica – è utilizzato per questo attacco: migliaia di richieste sono inviate contemporaneamente a uno stesso server il quale non riesce a gestirle e a dare una risposta a tutti, bloccandosi e smettendo di funzionare. Certo, è nella natura di un servizio web "rispondere" a più utenti contemporaneamente, ma non a così tanti e in così breve tempo.

Naturalmente per portare avanti un attacco del genere è necessario un esercito di dispositivi che simultaneamente inondino di richieste lo stesso bersaglio: questo esercito è una botnet, una rete enorme di computer, accessori e qualsiasi altro oggetto che sia connesso a Internet infettati da un malware in grado di comandarli a distanza. Una collettività di dispositivi-zombie che rispondono agli ordini di un capo – l'attaccante – e che si scatenano contro lo stesso obiettivo ogni volta che serve. E noi, ignari, continuiamo a guardare la nostra smart tv con aria innocente.

Il motivo per cui questo particolare tipo di attacco è diventato così frequente e soprattutto facile da portare avanti è dovuto alla crescita esponenziale di dispositivi connessi alla rete e profondamente insicuri: a forza di inserire connettività wifi in ogni oggetto della nostra vita quotidiana, i produttori hanno iniziato a tralasciare l'aspetto della sicurezza pur di commercializzare questi prodotti, permettendo a chiunque online di sfruttare la nostra bilancia elettronica per i suoi scopi illeciti.

Come è stato possibile mandare offline molte piattaforme contemporaneamente?

Quello del 21 ottobre è stato un attacco molto particolare e non solo perché ha sfruttato una botnet fatta principalmente di device IoT – tramite il malware Mirai, rilasciato il 23 settembre in un discutibile forum – che ha generato traffico stimato superiore a 620 Gbps (se non sapete quanto è: tantissimissimo): il colpo da maestro è stato attaccare non direttamente i server delle piattaforme ma un servizio comune a tutte quante, che potesse in colpo solo rendere irraggiungibili tutti i loro siti web – Twitter, Netflix, Spotify, Airbnb, Reddit, Etsy, SoundCloud, GitHub e The New York Times alcuni dei nomi coinvolti.

In particolare, l'obiettivo è stata la società Dyn.com che offre un servizio fondamentale quale quello dei DNS: il Domain Name System è uno dei pilastri di Internet, sin dalla sua invenzione. Si tratta di una enorme rubrica in cui sono associati i nomi di dominio (il testo che scriviamo nel browser che termina per puntoqualcosa) con i corrispondenti indirizzi IP (ossia una sequenza di numeri che indica il server che risponde dietro quel particolare indirizzo).

Ogni sito è raggiungibile tramite il suo indirizzo IP, ma è evidente come sia più comodo ricordare "www.google.com" invece di 4.125.224.72: essendo miliardi i domini e gli indirizzi IP, la soluzione che sin dagli anni '90 è stata adottata è stata quella di distribuire pezzi di questa enorme rubrica su più server (molti server), adottando alcuni accorgimenti, tra i quali una struttura rigidamente gerarchica. Così il vostro computer per trovare l'indirizzo IP dietro il sito valigiablu.it chiederà a più server prima di ottenere un risultato – immaginate questo processo come una serie di domande "sai chi ha questo indirizzo che mi serve?" e risposte "chiedi a Tizio, lui dovrebbe avere questa informazione".

Ora siete in grado di capire che se manca un pezzo di questa rubrica, il vostro computer non sarà più in grado di ricollegare un URL (testo) al suo IP (numeri) e quindi, di fatto, non potrà raggiungere il sito che cercate. A volte queste "manomissioni" della rubrica sono volute: è così che le autorità vi impediscono di accedere ai siti che contengono materiale illegale, obbligando a chi detiene le informazioni sui DNS (gli Internet Service Provider) di cancellarle, bloccarle o redirigerle verso altri siti.

In questo attacco è stata presa di mira la struttura di una compagnia che mantiene le informazioni sui DNS di tutti i siti che abbiamo visto sopra e ha un ruolo abbastanza importante nella gerarchia mondiale dei DNS – è frequente nel mondo digitale che una sola società gestisca da sola una buona fetta di tutto il traffico di Internet: tramite un DDoS sono stati messi offline i server che permettevano di raggiungere quei siti web. La navigazione era impossibile ma, per assurdo, i server di Twitter, Netflix etc. erano ancora perfettamente funzionati: era solo impossibile trovarli.

La natura stessa del servizio di DNS ha fatto si che questi siti non andassero offline per tutto il mondo ma solo a zone: è possibile infatti che altri server conservino le informazioni sugli indirizzi IP per questioni di efficienza. Per esempio, anche il vostro computer, il vostro router e il vostro provider mantengono una "piccola rubrica" di indirizzi più frequenti in modo da non dover ogni volta richiedere in giro per Internet quale sia l'IP di Google, per esempio. In più Dyn.com ha confermato di aver ricevuto tre ondate di attacchi DDoS da botnet della grandezza di milioni di dispositivi per tutta la giornata – una giornata che i sistemisti non dimenticheranno facilmente.

Adrienne Lafrance su The Atlantic ha provato a fare grossolanamente dei conti sull'impatto economico di questa giornata di attacchi: le stime sono difficili da fare e la differenza tra società è molto grande ma è ragionevole ritenere che una compagnia del genere può perdere dai $20.000 ai $100.000 per ogni ora di mancata presenza online. Una cifra enorme se si pensa a quanti soggetti sono stati attaccati e che è possibile è noleggiare una botnet a partire da $5 l'ora.

Chi è il colpevole? Siamo in guerra?

L'FBI sta già indagando sul possibile colpevole ed è molto facile pensare a scenari tragici con il coinvolgimento di Cina e Russia, visti anche i fatti di cronaca (come l'attacco e la diffusione delle email del Partito Democratico americano). Quello che è certo è che manovrare una botnet del genere è estremamente facile e può essere spiegato in una pagina web; di più, è possibile noleggiare botnet già costituite e dormienti per un singolo attacco. Mercenari digitali, né più, né meno. Va riconosciuta però una notevole astuzia nel riuscire a colpire il gestore del DNS: un attacco DDoS contro un colosso come Facebook sarebbe molto difficile da portare avanti con successo (alcune tecnologie applicate alla potenza di calcolo di cui sono a disposizione permettono di prevenire i danni di questi tipi di azioni).

Da un lato quindi, la possibilità per molti di mettere in ginocchio una infrastruttura fondamentale come Internet, dall'altro scenari di cyber-guerre tra colossi ma anche, come ipotizzava lo stesso Kerbs, confini offuscati tra chi porta avanti gli attacchi e le società che offrono servizi di sicurezza informatica.